背景

前面我们介绍了stun,turn相关的协议, 本章节来介绍实现了这两个协议的coturn服务。

coturn是一个开源的turn服务器, 支持stun和turn协议。代码地址

本次测试coturn的版本为: 4.7.0

部署

使用docker来部署coturn服务, 因为还有管理平台,所以需要:

- 数据库:

mysql - 域名,nginx证书: 因为使用

tls来访问, 所以需要有一个域名, 并配置好证书。

-

拉取

coturn的镜像1docker pull coturn/coturn:4.7.0 -

运行

coturn容器因为会修改

turnserver.conf, 所以需要挂载turnserver.conf到容器中。1docker run -d -v /home/data/coturn-docker/log/:/var/tmp/ -v /home/data/coturn-docker/turnserver.conf:/etc/coturn/turnserver.conf -v /home/data/coturn-docker/tls:/etc/ssl/tls --network=host --user=root --privileged=true --restart=always --name coturn coturn/coturn:4.7.0 -

验证

coturn服务是否运行1docker logs coturn可以看到类似如下的日志:

1 2 3 4 5 6 7 80: (1): INFO: System cpu num is 8 0: (1): INFO: System cpu num is 8 0: (1): INFO: System enable num is 8 0: (1): INFO: Listener address to use: 172.16.4.113 0: (1): INFO: Coturn Version Coturn-4.7.0 'Gorst' 0: (1): INFO: Max number of open files/sockets allowed for this process: 4096 0: (1): INFO: Due to the open files/sockets limitation, max supported number of TURN Sessions possible is: 2000 (approximately) 0: (1): INFO:

测试

web管理平台

取消turnserver.conf中的注释:

|

|

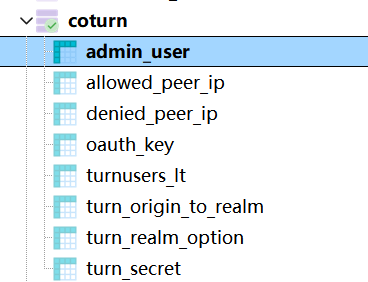

因为要使用数据库, 所以需要先创建数据库coturn和相关的表,表在源码的位置:docker/mysql/schema.sql。

主要有以下几个表:

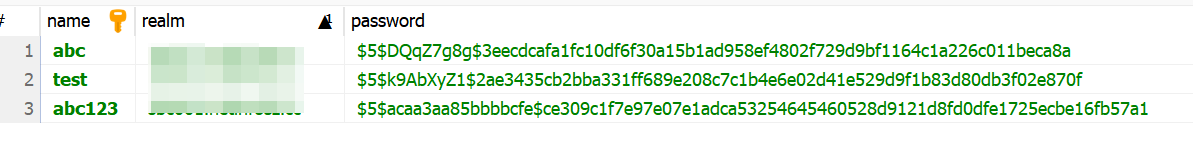

admin_user表是用来登录管理平台的用户表, 有name,realm,password三个字段。

其中name是用户名, realm是域名, password是密码。

可以使用turnadmin工具来添加用户, 工具在docker镜像中, 可以进入容器执行。

|

|

-r域名一定要有, 就能在数据表中看到生成的用户信息。

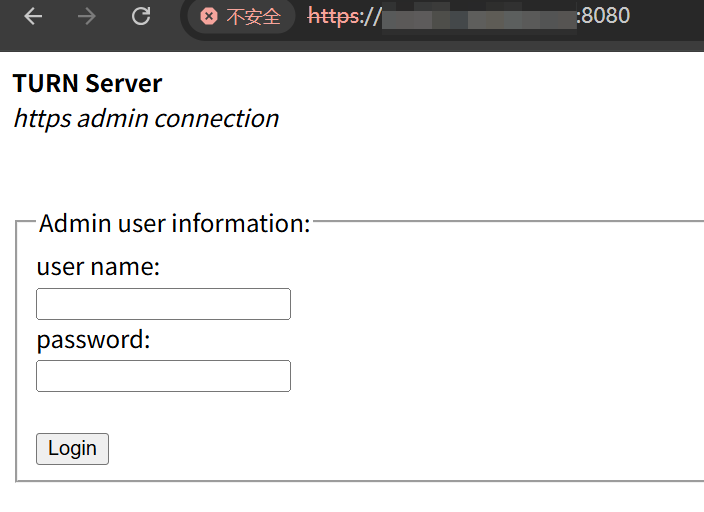

然后浏览器访问https://exmaple.com:8080, 输入用户名密码登录。

存在的问题

密码如果是:

123456, 登录填123456,登录不了,但是填1234或者其他的,只要比123456短, 就可以登录。已提issue。

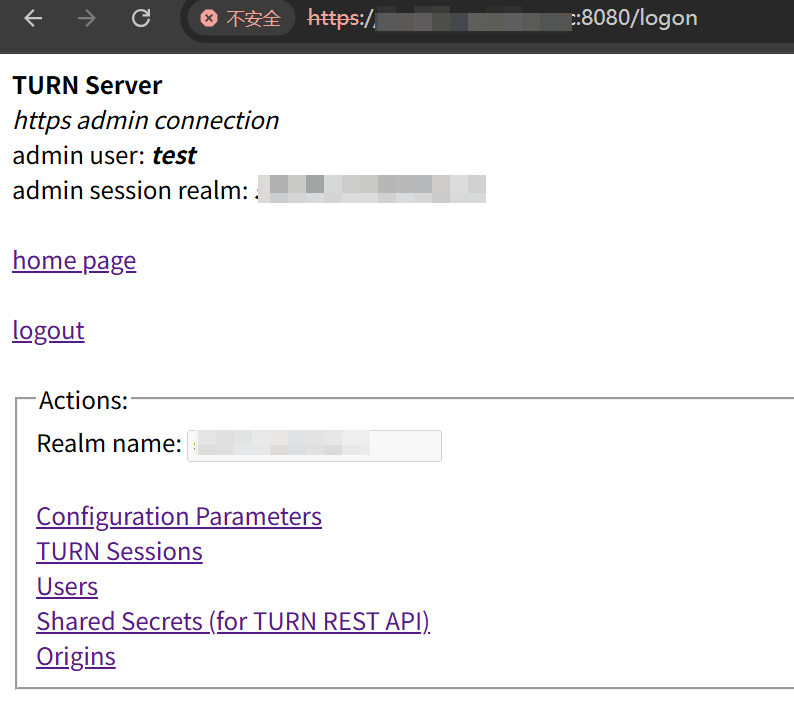

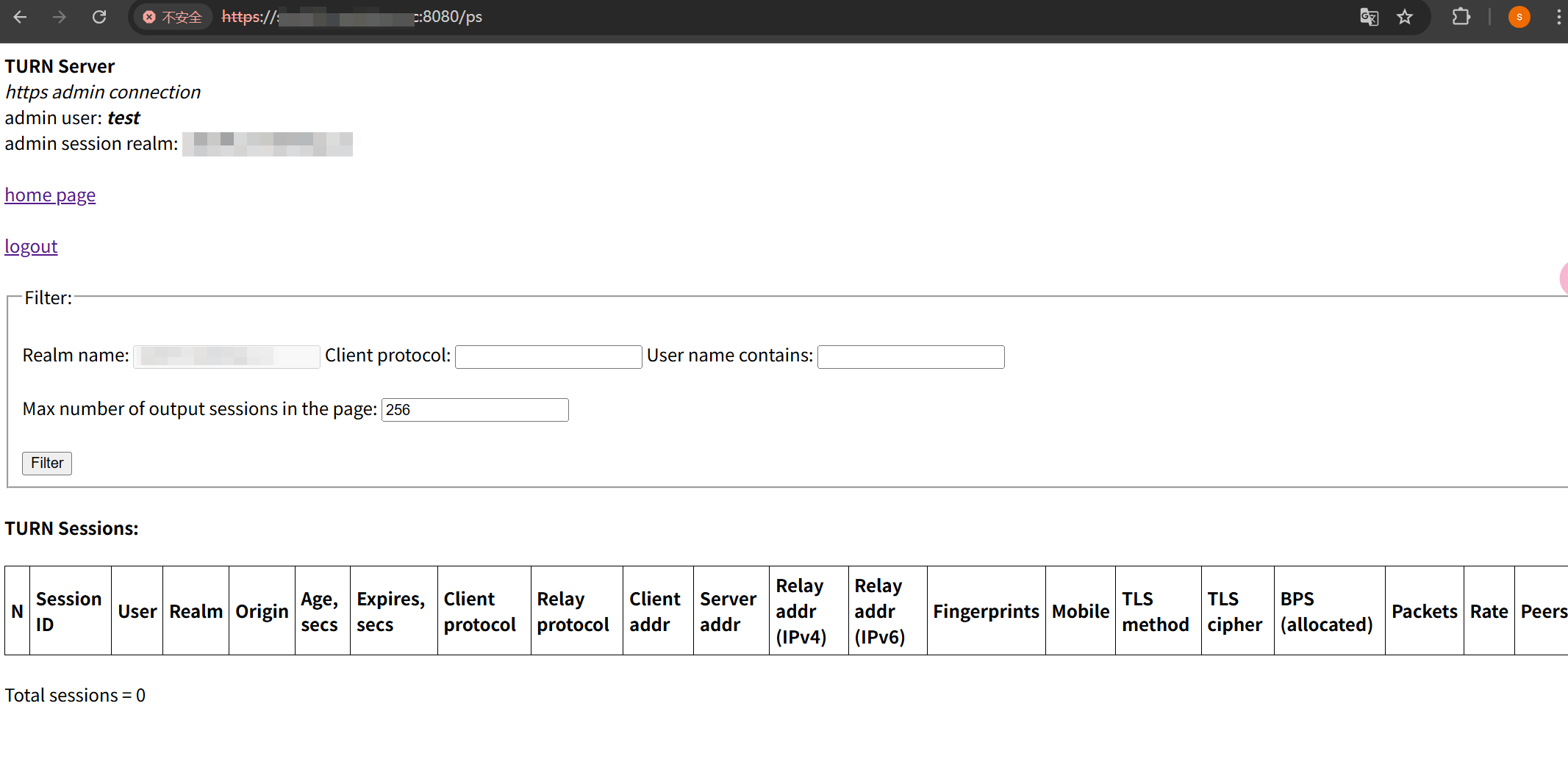

登录后, 可以看到如下的界面:

通过查看TURN session可以看到当前的turn会话信息。

因为这块数据没写入数据库,所以只能显示当时的会话信息。

turn测试

条件说明:

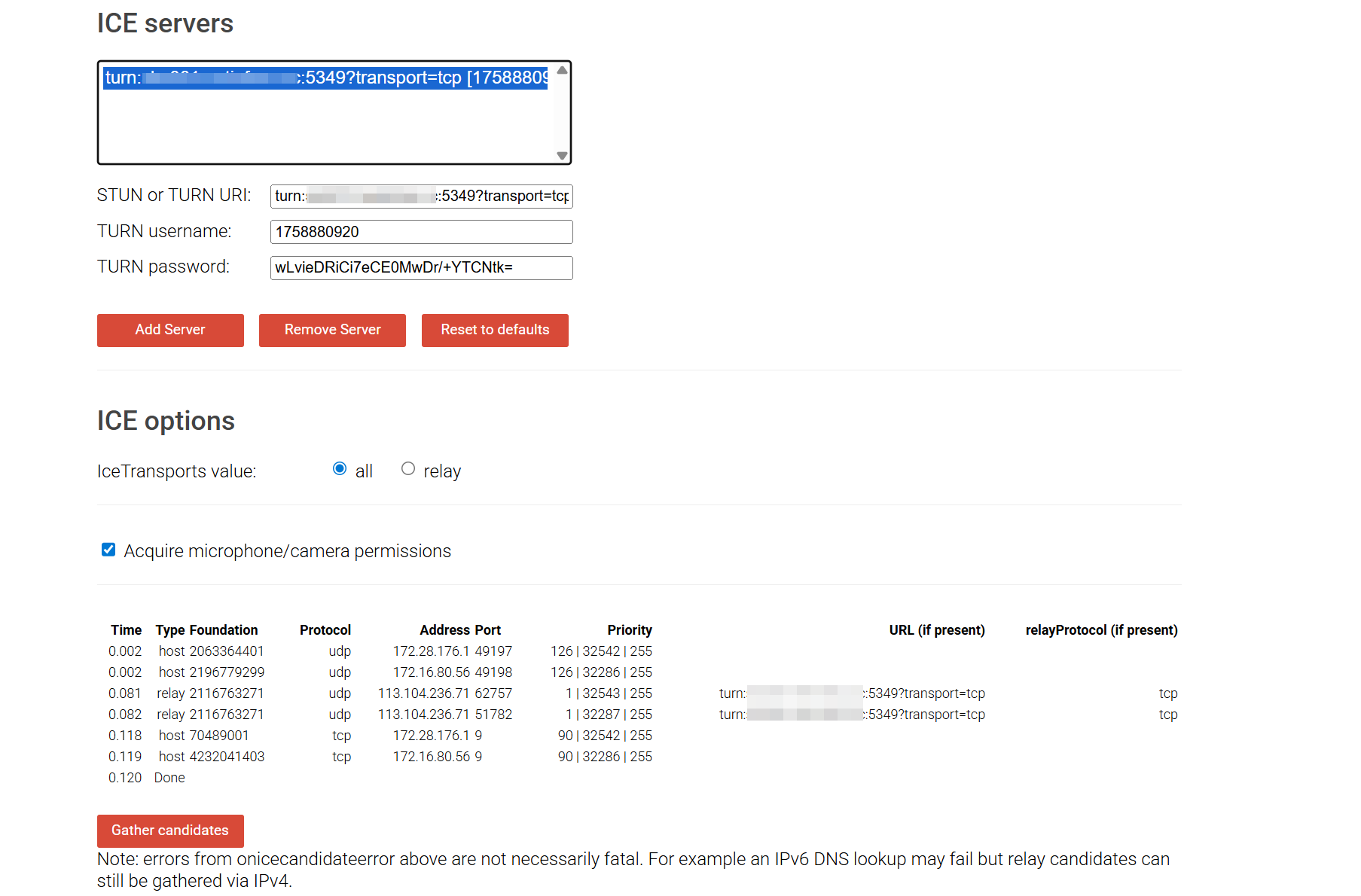

- 测试页面使用的是webrtc.github.io 提供的页面。

- 由于设备有限,

coturn部署的服务上只有内网ip:172.16.4.113, 域名也是绑在此ip上的,以turn.example.com代替。

turnserver.conf 配置

|

|

关于user配置,有两种方式:

-

username:key这种方式要使用

turnadmin来生成key,key是以0x开头的字符串,例如:1turnadmin -k -u 1758880920 -r turn.example.com -p 123456生成的

key为:0xaa6a346a717d5152bab065c41fe0264d。然后在

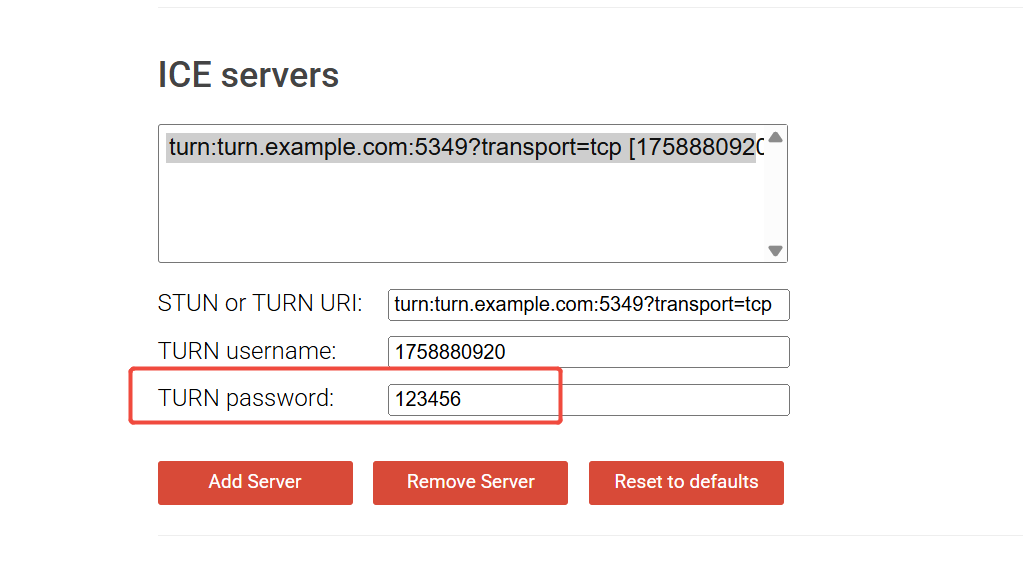

turnserver.conf中添加:1user=1758880920:0xaa6a346a717d5152bab065c41fe0264d但是在测试时,填写

123456作为password:

所以如果使用`key`方式, 你忘记了密码(配置中没写密码),那么就没办法了,只能重新生成`key`。

-

username:password-

如果用的是

lt-cred-mech, 密码就是登录时填写的密码。 -

如果用的是

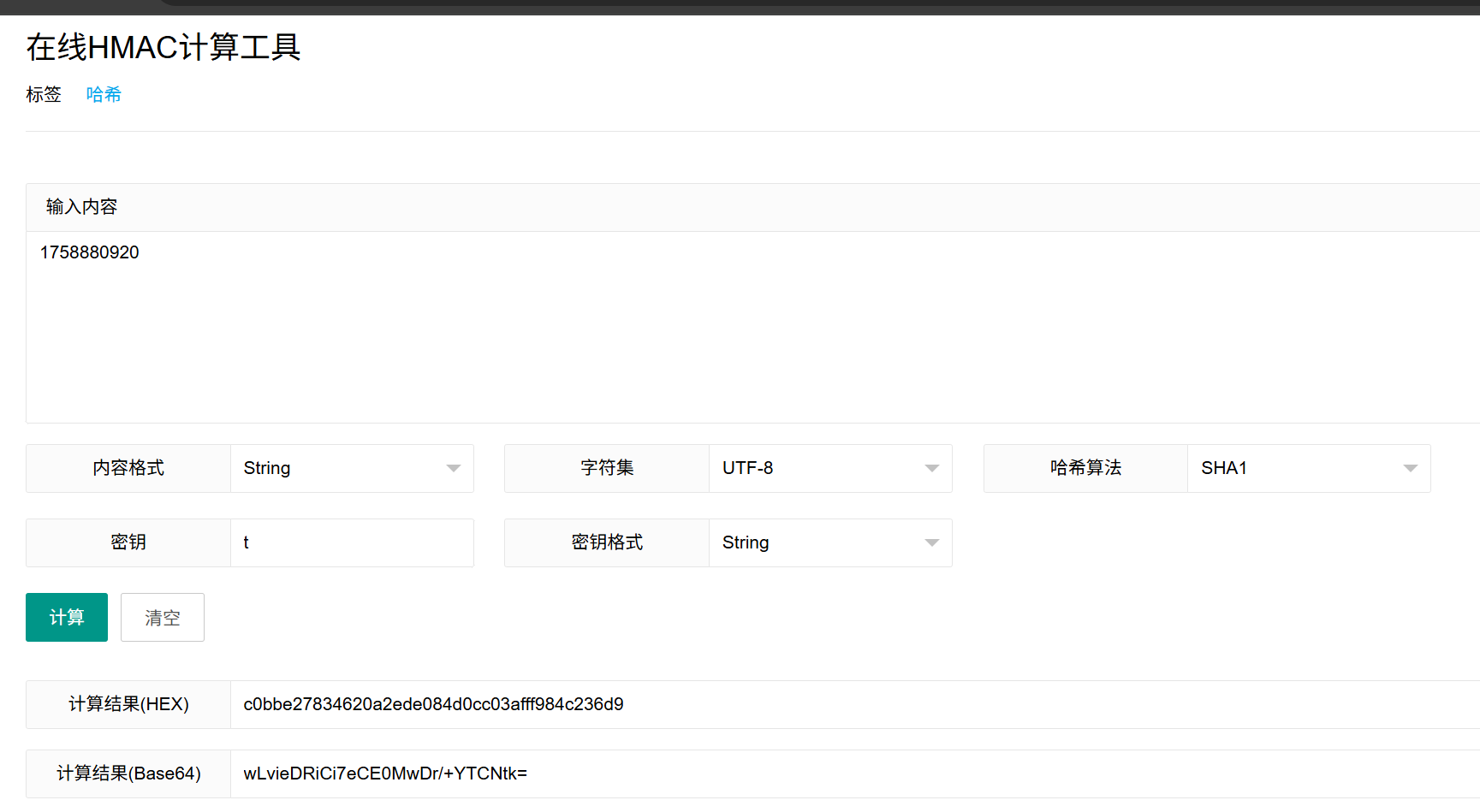

use-auth-secret, 密码就是HMAC-SHA1算法计算的结果, 密钥是static-auth-secret的值。password是使用HMAC-SHA1算法来计算的, 可以使用此地址: hmac计算

-

然后在`turnserver.conf`中添加: `user=1758880920:wLvieDRiCi7eCE0MwDr/+YTCNtk=`

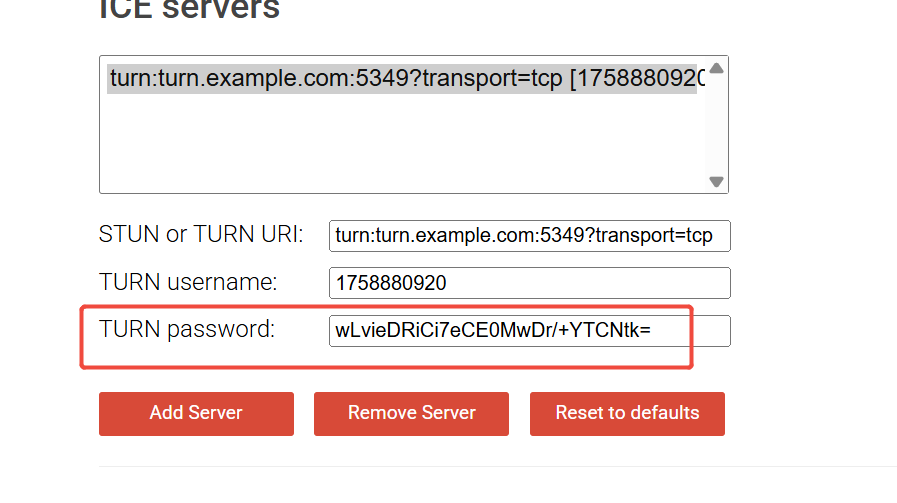

但是在测试时,填写`wLvieDRiCi7eCE0MwDr/+YTCNtk=`作为`password`:

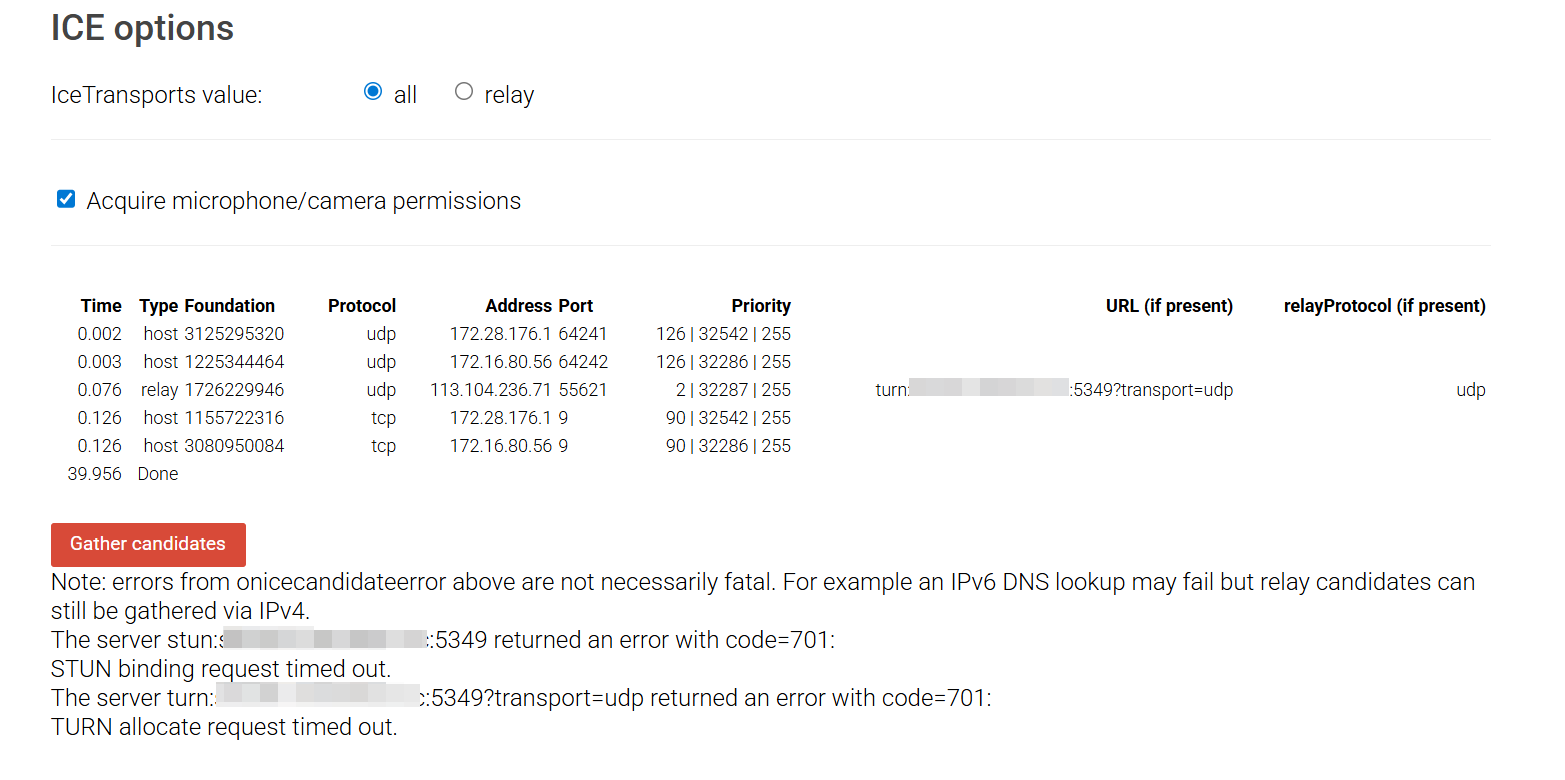

turn测试结果

turn地址为:turn:turn.example.com:5349?transport=tcp, 测试的结果:

可以看到relay即是turnserver分配的转发的ip和port。

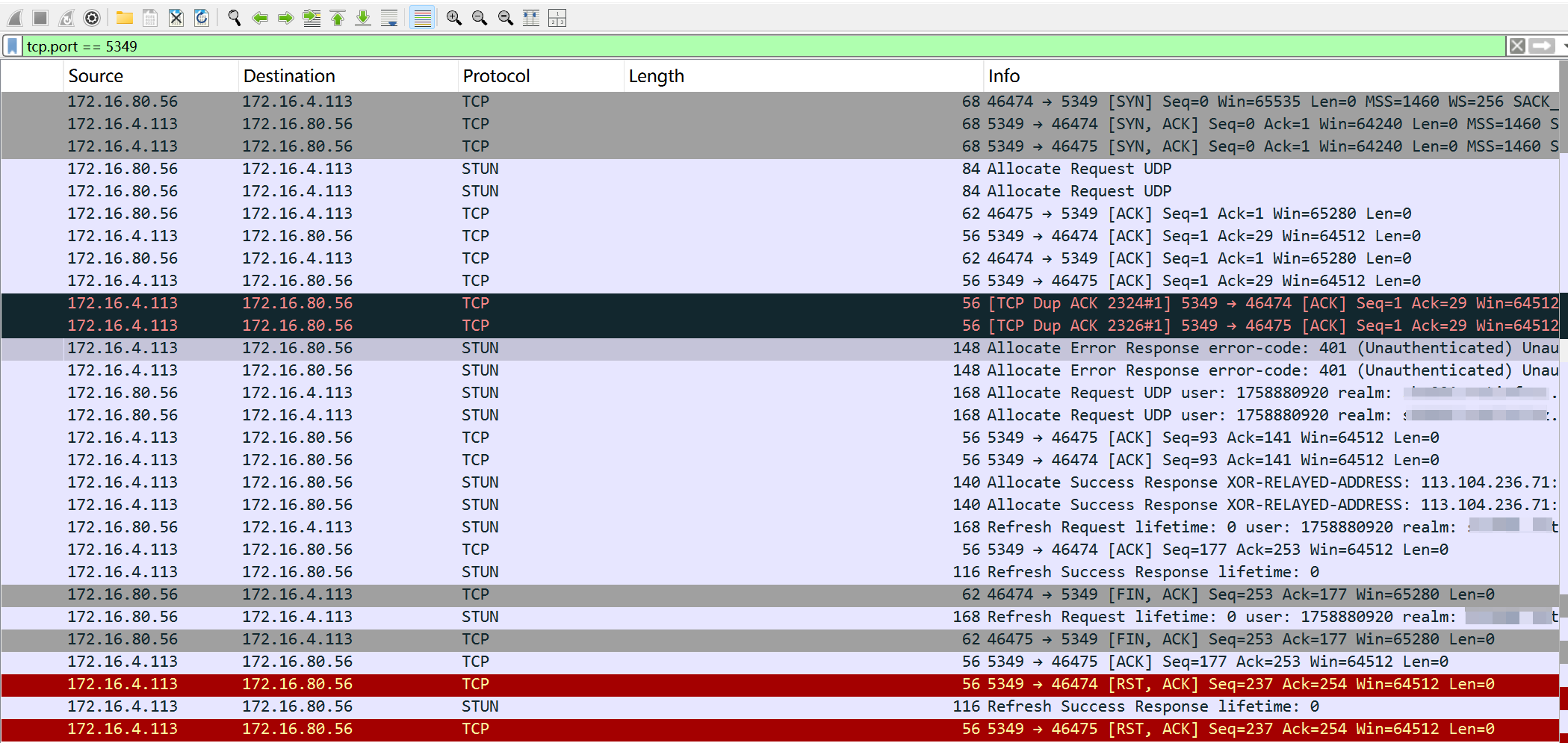

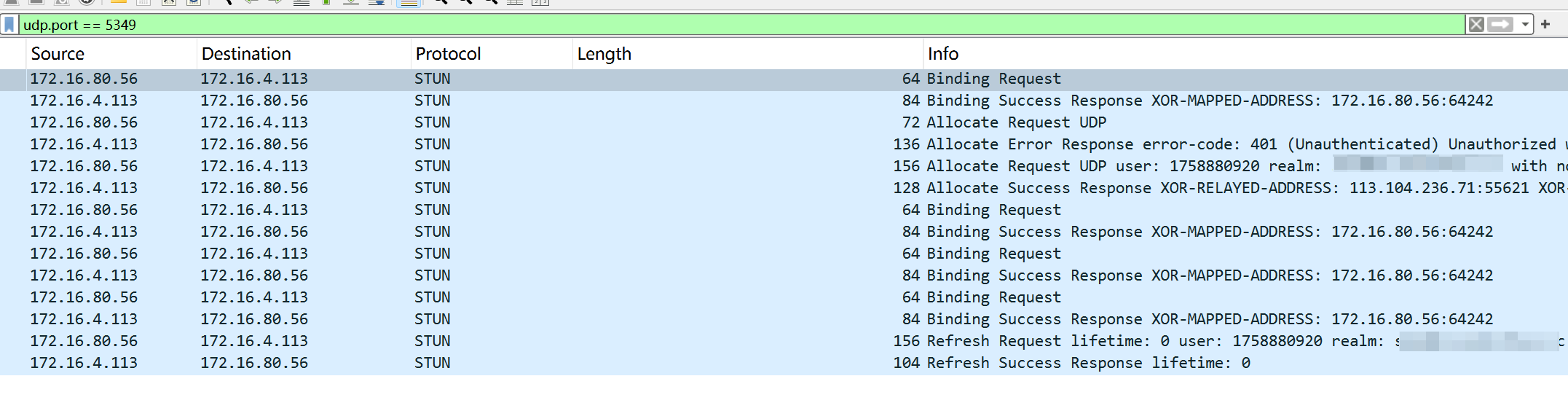

抓包结果:

目前的请求发送了两次,抓包和测试结果都印证了此情况。 通过抓包可以看到请求的逻辑:

sequenceDiagram

stun client ->>stun server: Allocate Request

stun server ->>stun client: Allocate Error Response 401

stun client ->>stun server: Allocate Request with user

stun server ->>stun client: Allocat Success Response

Note over stun server,stun client: XOR-RELAYED-ADDRESS,XOR-MAPPED-ADDRESS,lifetime

stun client ->>stun server: Refresh Request

Note over stun server,stun client: lifetime,user,realm

stun server ->>stun client: Refresh Success Response

详细的信令如下:

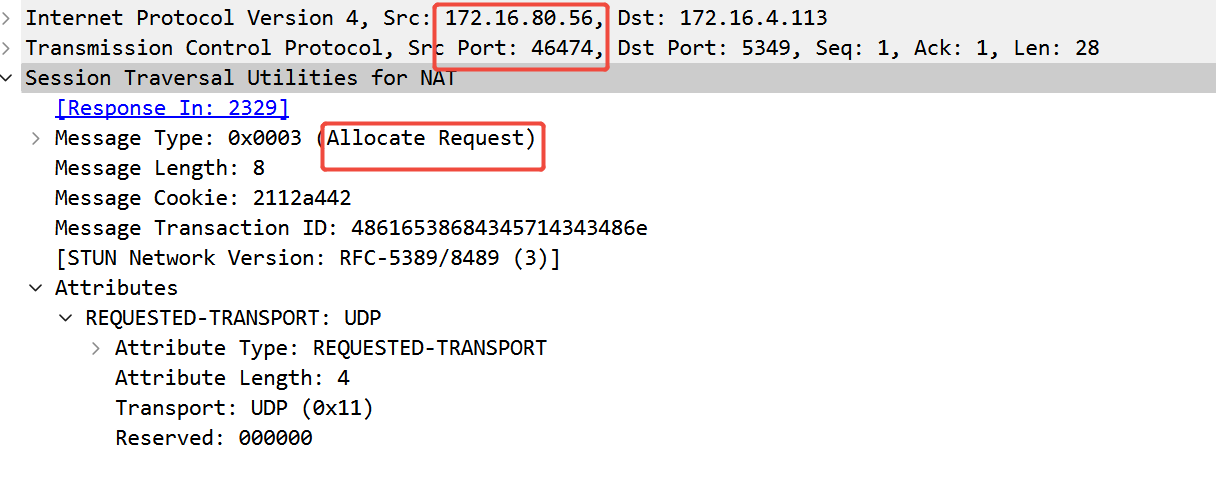

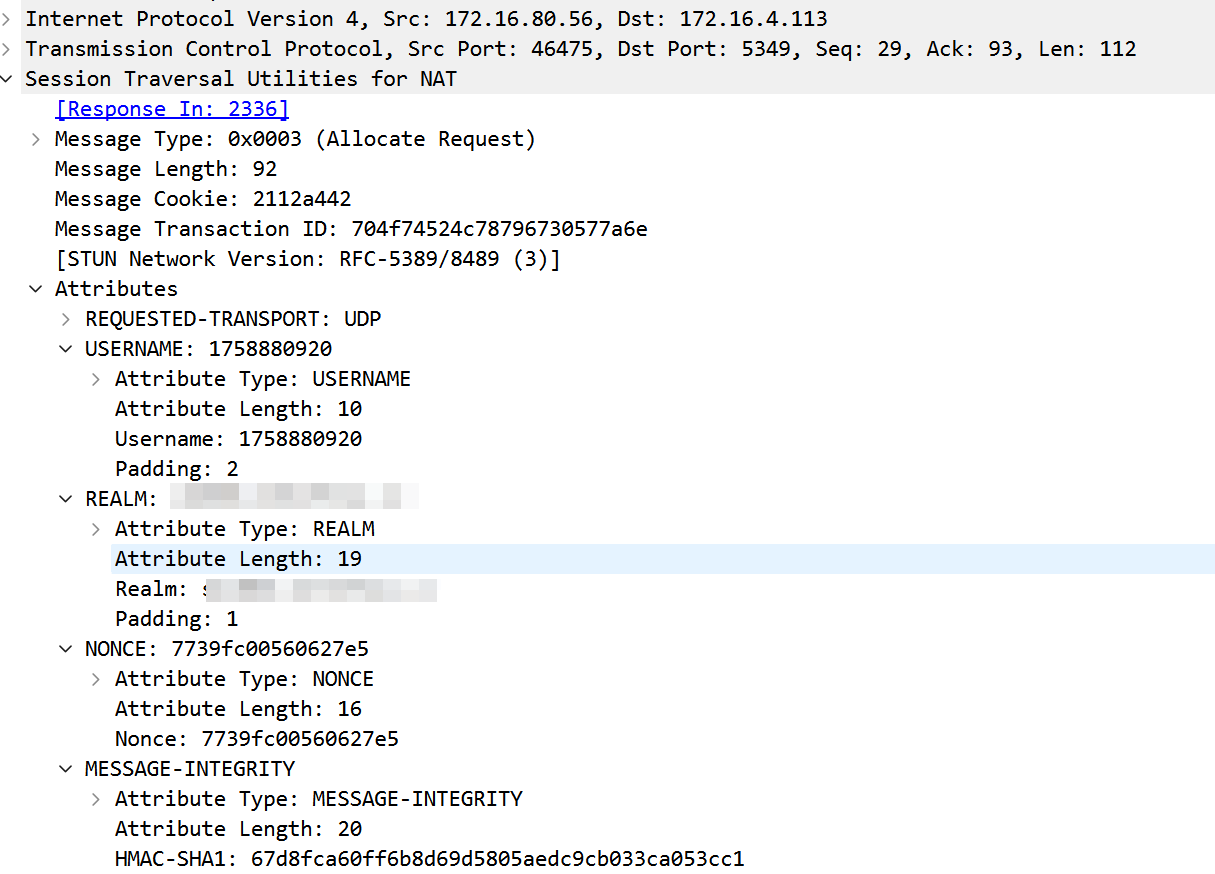

Allocate Request

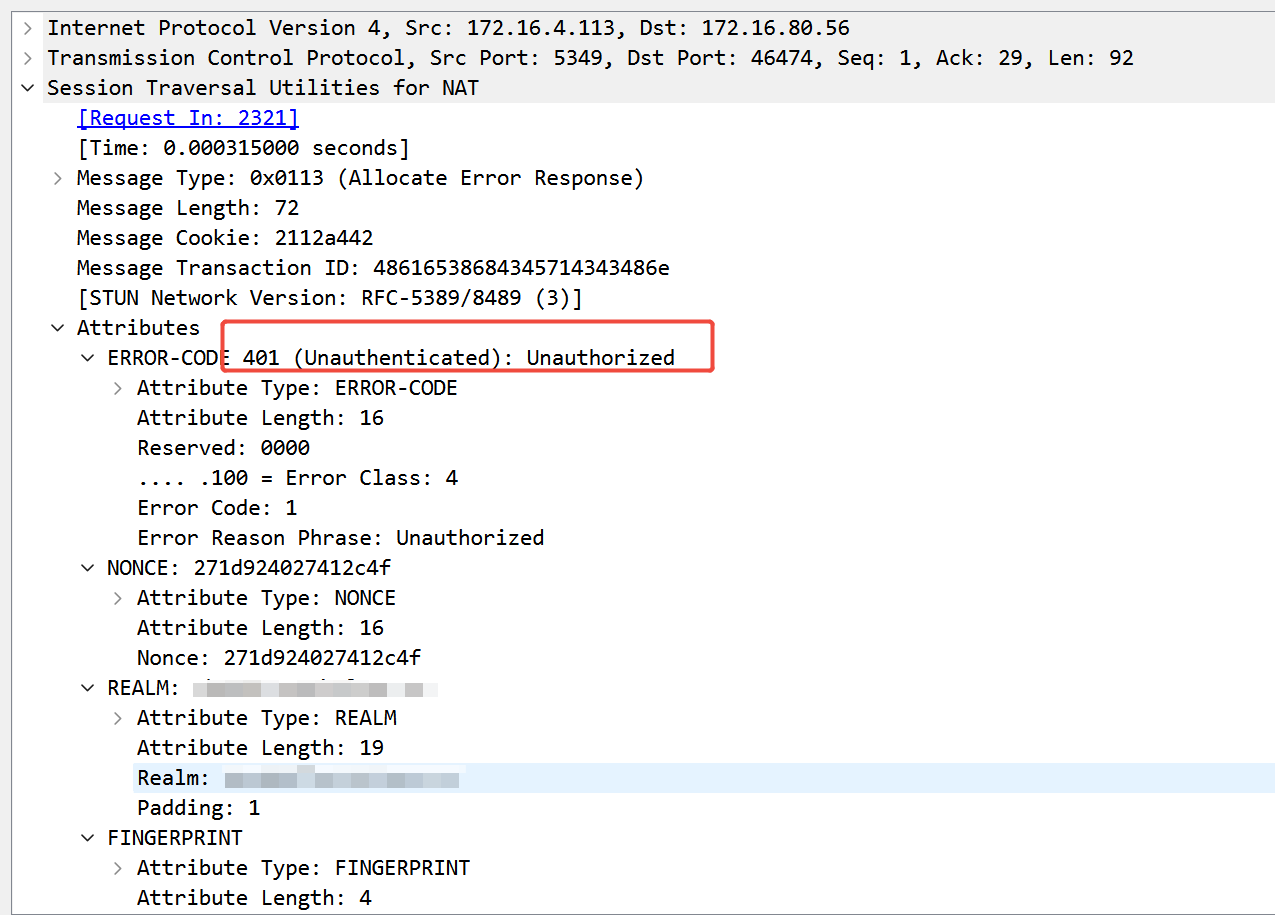

Allocate Error Response

Allocate Request with user

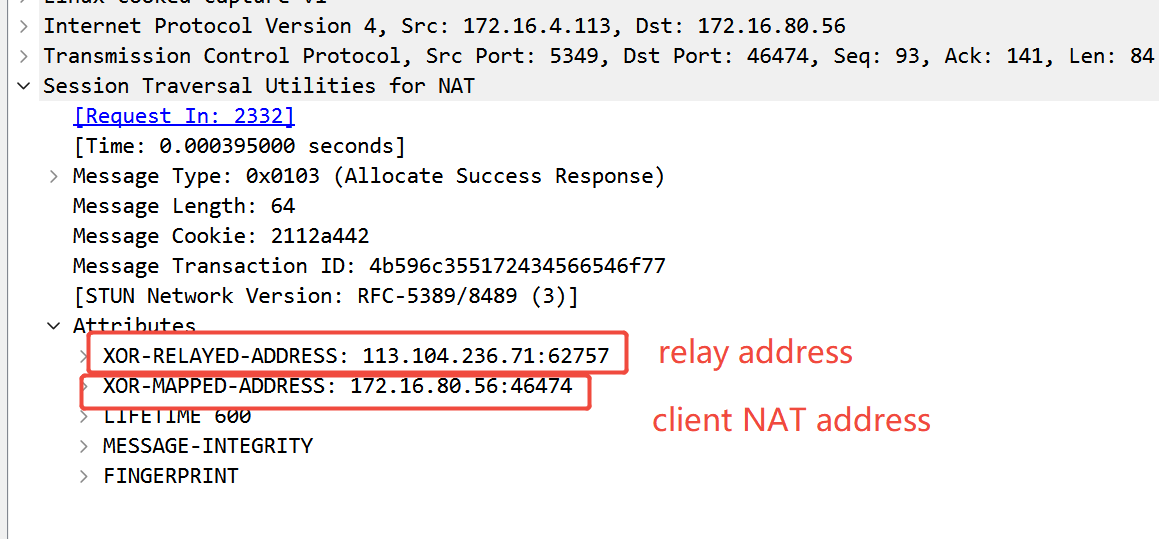

Allocate Success Response

XOR-RELAYED-ADDRESS: 是turnserver分配的转发的ip和port。

XOR-MAPPED-ADDRESS: 是turn client的NAT后地址,因为是内网访问,所以显示的是内网ip。

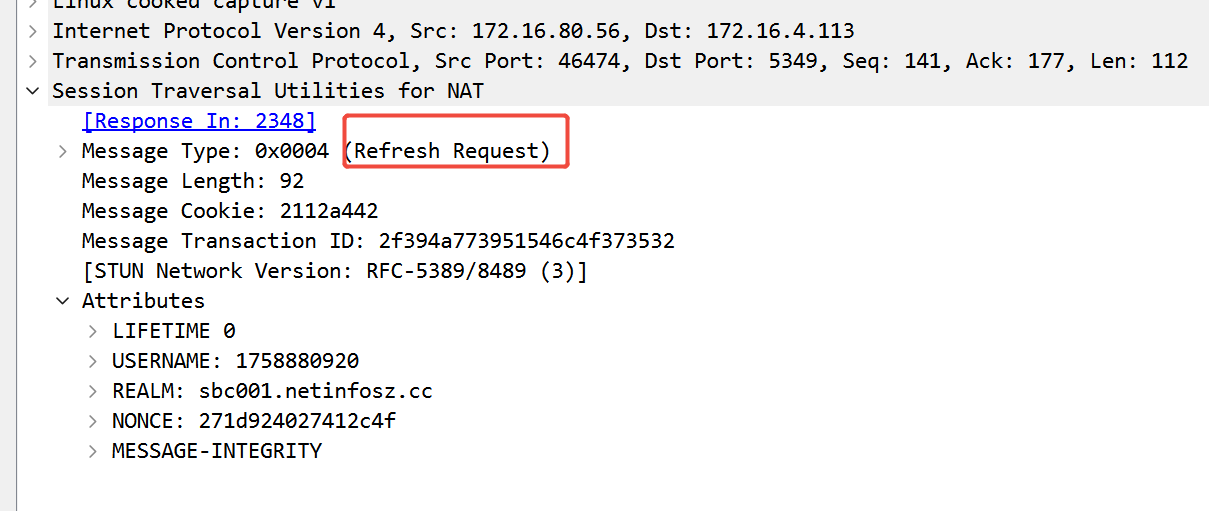

Refresh Request

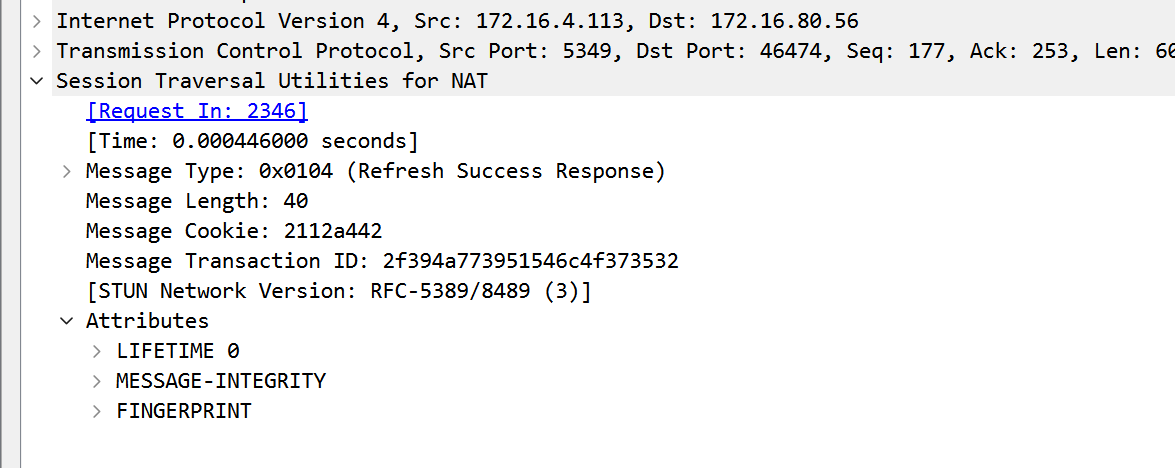

Refresh Success Response

turn地址为:turn:turn.example.com:5349, 不带transport,默认是udp, 测试的结果:

可以看到有报错:STUN binding request timed out.。

但是抓的包返回都是成功的,相对于tcp测试, 多了Binding Request信令。

抓包结果:

总结

- 现在的

4.7.0版本,请求成功没有任何日志,只有报错日志,这块不太友好。 turn测试,不管是用域名还是ip,tcp请求ok,udp请求会报错,暂时还未找到原因。